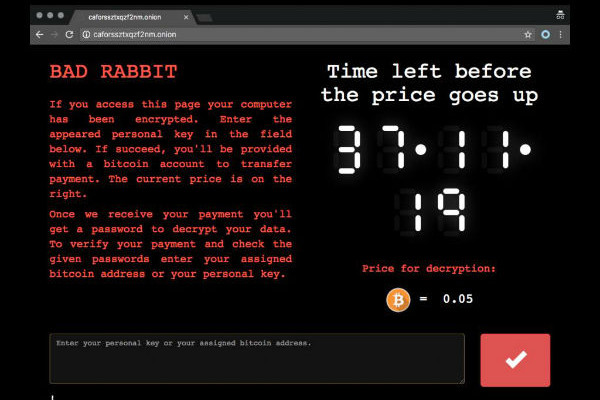

[IT비즈뉴스 김진수 기자] 낫 페트야(Not-Petya) 랜섬웨어의 새로운 변종인 '배드 래빗(Bad Rabbit)'이 유럽 시장을 중심으로 확산되고 있어 주의가 요구된다.

이셋코리아에 따르면 이번에 발견된 새로운 랜섬웨어는 키예프 지하철을 포함해 우크라이나의 일부 주요 인프라를 공격해 많은 피해를 입힌 것으로 분석됐다.

이셋 제품에 의해 Win32/Filecoder.D로 진단되는 배드 래빗 랜섬웨어는 인기가 높은 사이트의 보안 취약점을 이용해 HTML 본문이나 .js 파일에 특정 스크립트를 삽입한 후 해당 사이트 방문자를 대상으로 한 드라이브 바이 다운로드 방법으로 감염된다. 설치된 다운로더가 C&C 서버와의 통신을 통해 랜섬웨어를 다운로드한 후 실행된다.

현재 C&C 서버는 동작을 멈춘 상태로 응답을 하지 않는다. 다운로더는 사이트 방문자의 관심을 끌만한 페이지에 삽입돼 있으며 플래시 플레이어(Flash Player) 업데이트를 유도하는 페이지와 함께 install_flash_player.exe 파일이 설치되는데 이 파일이 배드 래빗 랜섬웨어의 드로퍼다.

배드래빗 랜섬웨어는 낫 페트야 랜섬웨어와 동일하게 SMB 공유 서비스를 통해 확산되지만 EthernalBlue 취약점은 사용하지 않는다. 내부 네트워크에서 열려있는 SMB 공유 서비스를 검색하고 mimikatz 해킹 도구를 이용하여 감염된 컴퓨터에서 계정 정보를 수집한 후 확산에 이용한다.

파일의 암호화는 드라이브 암호화에 사용되는 오픈소스SW '디스크크립토(DiskCryptor)'를 이용하며 크립토젠랜덤(CryptGenRandom)으로 생성된 암호화 키는 하드코딩된 RSA 2048 공개키로 암호화해 보관한다.

암호화된 파일은 확장자가 .encrypted이며 낫 페트야 랜섬웨어와 마찬가지로 AES-128를 사용한다.

현재까지 파악된 자료에 따르면 배드 래빗 랜섬웨어의 감염 분포는 러시아가 65%로 가장 높으며 우크라이나 12.2%, 불가리아 10.2%, 터키 6.4%, 일본 3.8%, 기타 2.4%로 예상된다. 이는 악성 스크립트를 포함하는 웹 사이트의 분포도와 거의 일치하는 것으로 주목된다.

김남욱 이셋코리아 대표는 "이번 배드 래빗 랜섬웨어 또한 손상된 웹 사이트를 통해서 감염되는 것으로 알려졌다. 웹 사이트 방문시 추가 프로그램의 다운로드에 더욱 주의를 기울여야 하며 웹 브라우저 수준의 악성코드 보호 솔루션은 랜섬웨어 피해를 예방하는데 큰 도움을 줄 수 있다"며 "SMB를 이용한 파일 공유 서비스를 사용하는 환경에서는 랜섬웨어 감염 확산뿐만 아니라 파일 공유 서비스를 이용하는 원격지 PC 에 의한 공유 폴더 내 파일 암호화 방지에도 각별한 주의가 필요한 시점"이라고 강조했다.