[IT비즈뉴스 김진수 기자] 최근 국내 웹 서버를 통해 사탄(Satan) 랜섬웨어가 유포된 정황이 발견, 국내 사용자들의 주의가 요구된다. 이번에 발견된 사탄 랜섬웨어는 2.1 버전으로 한국어를 지원하며 기존에 유포됐던 랜섬웨어보다 버전업 됐다.

사탄 랜섬웨어는 누구나 손쉽게 랜섬웨어를 제작 및 유포할 수 있도록 해주는 '서비스형 랜섬웨어(RaaS)'로 이번에 유포된 랜섬웨어는 한국을 주요 타깃으로 겨냥해 제작된 것으로 추정된다.

하우리에 따르면, 과거 2017년 11월에 국내에 유포됐던 사탄 랜섬웨어와 동일한 국내 웹 서버를 통해 유포됐다. 당시 사탄 랜섬웨어는 2017년 추석 연휴에 특정 프로그램의 업데이트 파일을 변조해 국내 사용자 수백여명이 감염됐던 올크라이(Allcry) 랜섬웨어와도 관련이 있었다.

두 랜섬노트의 문구의 경우 오탈자까지 100% 일치하는 등 동일한 제작자에 의해 제작된 것으로 추정된 바 있다. 이번에 발견된 최신 사탄 랜섬웨어 또한 그들과 동일한 제작자로 추정된다.

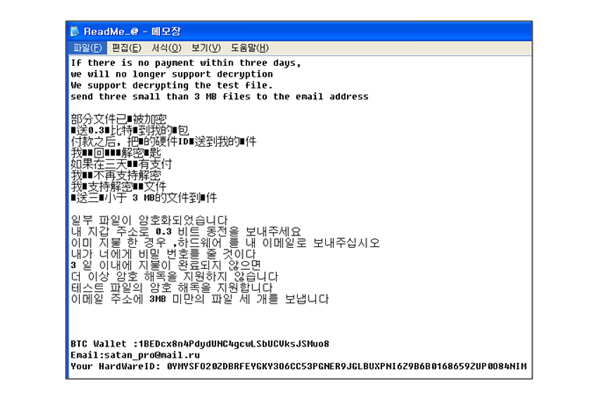

해당 랜섬웨어에 감염될 경우 사용자 PC의 주요 파일들을 암호화하고 '.satan'이라는 확장자를 추가한다. 모든 암호화 작업을 완료하면 'ReadMe_@.TXT'라는 랜섬웨어 감염노트와 'Notice.exe'라는 복호화 프로그램을 함께 생성한다.

몸값으로 0.3 비트코인(한화 약 220만원)을 보내면 복호화 프로그램에 입력할 수 있는 키를 준다고 요구하며 3일이 지나면 파일을 복구할 수 없다고 협박한다.

하우리 CERT실은 2017년에 국내에서 크게 랜섬웨어를 감염시켰던 공격자가 최근 활동을 다시 하는 것으로 추정된다며 랜섬웨어에 감염되지 않도록 보안 프로그램을 최신으로 업데이트하고 중요 데이터는 반드시 백업을 해야 한다고 밝혔다.

현재 하우리 바이로봇에서는 사탄 랜섬웨어를 '"Trojan.Win32.R.Agent'의 진단명으로 탐지 및 치료할 수 있다.