[IT비즈뉴스 한지선 기자] 지난 10월24일 사전 계획된 전략적인 배드래빗(BADRABBIT) 랜섬웨어 공격이 포착된 가운데 파이어아이가 배드래빗 랜섬웨어 공격을 발견하고 감염 경로를 차단했다고 밝혔다.

파이어아이는 배드래빗 리다이렉트 사이트와 그 동안 백스윙(BACKSWING)으로 추적해온 프로파일러 호스팅 사이트가 직접적으로 오버랩 되는 것을 확인했다. 백스윙을 호스팅하는 사이트는 총 51개로 조사됐다.

파이어아이는 올해 2개 버전의 백스윙을 발견, 지난 5월에는 우크라이나 웹사이트 대상 공격이 크게 증가한 것을 확인했다. 이러한 공격 패턴은 단순히 금전적인 목적이 아닌 특정 지역 공격에 대한 전략적 스폰서의 가능성을 제기한다.

파이어아이는 현재까지 백스윙의 위협을 받고 있는 다수의 도메인을 확인했으며 이러한 도메인이 추가적인 공격에 사용될 것으로 예상하고 있다. 회사 측은 지난 10월24일 오전 8시(UTC 기준)경 웹사이트에 접속만 해도 감염되는 드라이브-바이 다운로드(Drive-by Download) 방식으로 다수의 사용자를 감염시키는 시도를 발견 및 차단한 바 있다.

해당 시도는 플래시 업데이트(install_flash_player.exe)로 위장했으며 사용자들이 특정 사이트를 접속하는 경우 감염된 사이트로 리다이렉트 시켰다.

여기에서 자사 네트워크 장비를 통해 독일, 일본 및 미국에 위치한 최소 10명 이상의 피해자에 대한 감염 시도를 차단했다. 감염 시도를 차단하자 1dnscontrol[.]com 및 악성코드를 포함한 웹사이트 등의 공격자 인프라는 오프라인 상태가 됐다.

전략적 웹 공격은 막대한 양의 부수적 공격을 야기할 수 있다. 사이버 공격자들은 종종 전략적 웹 공격을 특정 애플리케이션 버전을 사용하는 시스템 또는 피해자를 공격하는 프로파일링 멀웨어와 결합시킨다.

파이어아이는 지난 2016년 9월부터 악성 자바스크립트 프로파일링 프레임워크인 백스윙이 최소 54개의 사이트로 유포된 것을 포착했다. 해당 사이트들은 배드래빗 유포 URL로 리다이렉트 되는데 사용됐다.

파이어아이 아이사이트 인텔리전스(FireEye iSIGHT Intelligence)는 코딩 형식은 다르지만 동일한 기능을 가지고 있는 두 가지 버전의 백스윙을 추적했다.

파이어아이는 지난 2016년 말 체코의 관광 산업 관련 조직의 웹사이트 및 몬테네그로 정부기관의 웹사이트에서 백스윙 첫 번째 버전을 발견했다.

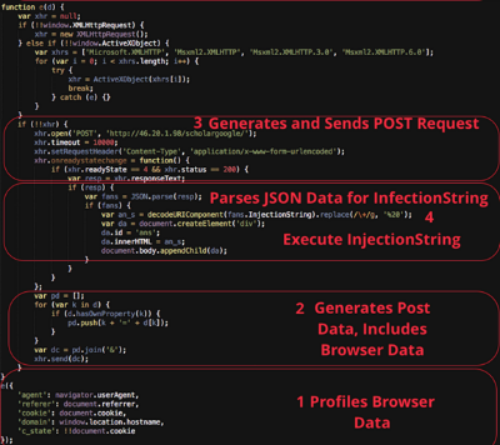

백스윙 버전1은 감염 웹사이트에 암호화 되지 않은 상태로 처음 유포됐으나 공격자들은 점차 오픈소스 딘-에드워드 패커(Dean-Edwards Packer)를 사용해 코드를 혼란스럽게 하고 감염 웹사이트의 자바스크립트 리소스에 유포했다.

파이어아이는 2017년 5월부터 우크라이나 웹사이트가 백스윙 버전1의 공격을 받은 것을 확인했다. 2017년 6월에는 백스윙 리시버에서 되돌아오는 콘텐트를 확인 할 수 있었다. 지난 10월5일 파이어아이는 백스윙 버전1을 호스팅한 다수의 웹사이트에서 백스윙 버전2를 최초 목격했다. 백스윙 버전2는 주로 감염 웹사이트의 자바스크립트 리소스로 유포됐다.

파이어아이는 백스윙 버전2를 호스팅하는 웹사이트의 제한적인 인스턴스가 배드래빗 감염 체인과 연관된 것을 확인했다.

공격자들은 악성 프로파일러를 통해 페이로드를 다운로드하기 전에 피해자들에 대한 더 많은 정보를 얻을 수 있다. 파이어아이는 백스윙이 배드래빗을 전달하는 것을 직접적으로 확인 하지는 못했지만 피해자들을 배드래빗 드로퍼를 호스팅하는 1dnscontrol[.]com으로 보내는 다수의 웹사이트에서 백스윙을 확인했다고 전했다.