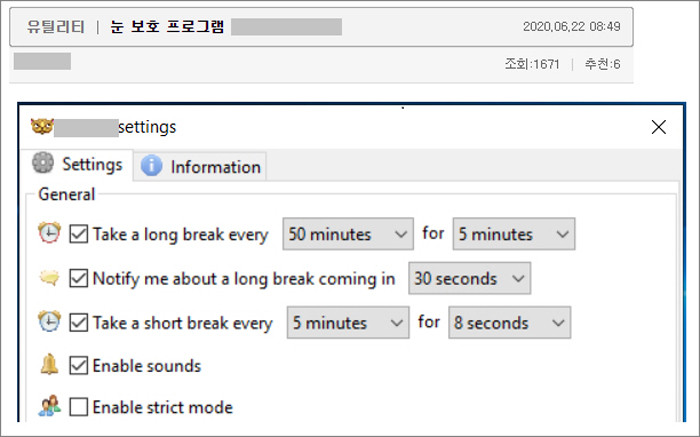

23일 이스트시큐리티에 따르면, 해당 악성파일이 포함된 게시물은 22일 오전 8시 49분경 등록됐다. 당일 기준 약 1600여명이 조회한 것으로 확인됐다. 악성파일은 ‘시력 보호 프로그램’을 사칭하고 있으며 23일 현재 게시물은 삭제된 상태다.

이스트시큐리티 시큐리티대응센터(ESRC)는 공격자가 기존의 정상 프로그램을 임의로 변조해 파일 내부에 악성코드를 추가로 삽입했고, 설치 및 삭제 과정에서 악성코드가 은밀히 작동되도록 정교하게 기능을 추가한 것으로 분석했다.

프로그램을 다운로드해 실행하게 될 경우, 자신도 모르게 악성 프로그램에 감염돼 잠재적인 사이버 위협에 노출될 우려가 있다. 해당 악성코드가 윈도 64비트 OS 기반으로 제작돼 사용 환경에 따라 다소 차이가 발생할 수 있으나 변종에 따라 32비트도 감염될 우려도 있다.

이번 악성파일을 심층 분석한 결과, 특정 정부가 배후로 지목된 라자루스(Lazarus) 그룹의 소행으로 조사됐따. 이들은 미국 재무부로부터 제재 대상인 해킹조직으로 미국에선 ‘히든 코브라’라는 이름으로도 통용된다.

국내는 주로 비트코인 등 암호 화폐 거래 관계자를 표적으로 삼고 있으며 해외는 항공 및 군 관련 방위산업체 분야를 주요 공격대상으로 위협하고 있다.

대표적으로 지난 4월1일 감염병관리지원단을 사칭해 ‘인천광역시 코로나바이러스 대응’이라는 이메일 제목으로 악성 HWP 파일을 첨부해 공격한 사례가 있다. 이번 악성파일과 코드 유사도가 매우 높은 것으로 분석됐다.

이스트시큐리티 ESRC센터장 문종현 이사는 “라자루스 조직원이 스피어피싱 기반 APT 공격뿐만 아니라 유명 인터넷 커뮤니티 자료실에 악성 파일을 심는 과감한 공격 전술을 구사하고 있어 커뮤니티 이용자의 각별한 주의가 필요하다”며 주의를 당부했다.

관련기사

- 인천시 감염병관리지원단 사칭, ‘코로나19’ 관련 악성 이메일 공격 발견

- 알약, 1분기 랜섬웨어 공격 18만여건 차단…‘코로나’ 이슈 악용한 사례 증가

- 北 코로나19 상황 분석 파일로 위장·공격하는 스피어피싱 ‘주의보’

- [긴급] 청와대 보안메일 사칭한 악성파일 발견 ‘주의보’

- 포털 네이버 고객센터 위장한 피싱공격 발견, 해킹조직 ‘탈륨’ 소행 추정

- ‘북한 비핵화 및 체제 안전’ 내용 위장한 악성파일 발견

- 탈륨·금성121 등 북한 연계된 해킹조직 수행 ‘APT 공격’ 발견 주의보

- “6억 달러치 암호화폐 해킹사건, 배후에 北 연계 라자루스 해킹조직”